Внимание пользователям WordPress! Ваш сайт легко может стать частью ботнета, используемого для DDoS-атак. Вам для этого даже делать ничего не придется :)

Недавно была опубликована статья, в которой описывается довольно мощная атака с использованием сайтов под управлением WordPress. Атака стала возможной из-за включенного по умолчанию Pingback (механизма оповещения с других блогов). Для использования сайта в атаке, злоумышленнику достаточно обратиться к файлу xmlrpc.php и передать ему определенные параметры, которые включают в себя в том числе адрес атакуемого сайта. В ответ на этот запрос ваш сайт автоматически сформирует новый запрос к атакуемому сайту. Таким образом, рассылая «легкие» запросы на сотни или тысячи сайтов WordPress, можно добиться поступления запросов на атакуемый сервер с частотой сотен или тысяч запросов в секунду. Если нерадивый сисадмин не позаботился об ограничении количества одновременно обрабатываемых запросов на сервере — сервер просто-напросто перестанет отвечать.

Для того, чтобы ваш сайт не участвовал в таких сомнительных «мероприятиях», необходимо отключить оповещения с других блогов, а также отключить оповещение для всех опубликованных материалов.

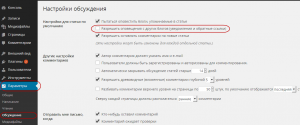

Отключаем оповещения с других блогов:

Отключаем оповещения для уже опубликованных записей:

После выставления этих настроек ваш сайт не сможет стать частью ботнета, а вы избежите отключения сайта хостером за превышение нагрузки :)